当前课程知识点:计算机网络工程实践 > 9 防火墙技术 > 9.4 防火墙配置示例 > 9.4-3 防火墙配置示例3

9.4 防火墙配置示例3

3 USG 6000 NGFW防火墙一体化安全策略配置

华为USG6000 NGFW防火采用的是一体化安全策略,一体化安全策略除了基于传统的五元组信息之外,还可以基于应用、内容、时间、用户、威胁、位置等6个维度来识别实际的业务环境,实现访问控制和安全监测。一体化安全策略有条件、动作和配置文件组成。本示例要求采用一体化安全策略进行配置。

1) 拓扑图及配置要求

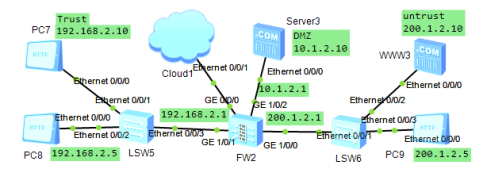

采用如图9-13所示网络拓扑图,内部网络通过防火墙(FW2)保护Trust区域网络安全。其中FW2防火墙为USG 6000 NGFW防火墙。假定拓扑图中各设备名称以及设备各接口的IP地址已经配置,设备名称和接口IP地址如图所示。

图9-13 USG 6000 NGFW防火墙功能配置示例

通过USG 6000 NGFW防火墙功能配置,达到以下安全目标。

(1)使PC7和PCt8能够访问DMZ区域服务器Server3中各类服务;

(2)PC7可以访问Untrust区域服务器WWW3的中各类服务,而PC8不能访问;

(3)外部用户可以访问DMZ区域Server3中的Web和ftp服务等。

2) 配置安全区域并将接口加入安全区域

USG6000 NGFW已经默认创建了lcoal、trust、dmz、untrust四个区域,他们的优先级分别是100、85、50、5。这里需要将接口加入相应区域。

[FW2] firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/0

[FW2] firewall zone trust

set priority 85

add interface GigabitEthernet1/0/1

[FW2] firewall zone dmz

set priority 50

add interface GigabitEthernet1/0/2

3) 配置安全策略

USG 6000默认开启防火墙功能,只需要配置安全策略即可,下面配置一体化安全策略,以满足配置要求。

[FW2] security-policy

[FW2-policy-security] rule name policy1 ### 允许内部用户访问DMZ区域

[FW2-policy-security-rule-policy1] source-zone trust

[FW2-policy-security-rule-policy1] destination-zone dmz

[FW2-policy-security-rule-policy1] source-address 192.168.2.0 24

[FW2-policy-security-rule-policy1] destination-address 10.1.2.0 24

[FW2-policy-security-rule-policy1] action permit

[FW2-policy-security] rule name policy2 ### 不允许PC8访问外网

[FW2-policy-security-rule-policy2] source-zone trust

[FW2-policy-security-rule-policy2] destination-zone untrust

[FW-policy-security-rule-policy2] source-address 192.168.2.5 32

[FW2-policy-security-rule-policy2] destination-address 200.1.2.0 24

[FW2-policy-security-rule-policy2] action deny

[FW2-policy-security] rule name policy3 ###允许内部用户访问外网

[FW2-policy-security-rule-policy3] source-zone trust

[FW2-policy-security-rule-policy3] destination-zone untrust

[FW2-policy-security-rule-policy3] source-address any

[FW2-policy-security-rule-policy3] action permit

[FW2-policy-security] rule name policy4 ###允许外部用户访问DMZ区域

[FW2-policy-security-rule-policy3] source-zone untrust

[FW2-policy-security-rule-policy4] destination-zone dmz

[FW2-policy-security-rule-policy4] service http ftp ###允许访问HTTP和ftp服务

[FW2-policy-security-rule-policy4] source-address any

[FW2-policy-security-rule-policy4] action permit

注意:将防火墙缺省安全规则先设置为permit,对业务进行调试,保证业务正常运行。使用dispplay firewall session table查看会话表。然后将安全策略设置为默认值deny,再次对业务进行调整,验证安全策略的正确性。

[FW2] security-policy

[FW2-policy-security] default action permit ###配置缺省安全策略为允许通过。

[FW2-policy-security] default action deny ###配置缺省安全策略为禁止通过。

缺省安全策略的动作配置为permit后,防火墙允许所有报文通过,可能会带来安全风险,因此调测完毕后,务必将缺省安全策略动作恢复为deny。

4)开启应用层ASPF检测

本示例只开启对FTP服务的ASPF检测。配置如下。

[FW2]firewall detect ftp ###Z在全局视图下,对FTP服务开启ASPF检测

5)防火墙功能配置验证

对于USG6000防火墙功能配置的验证,可以利用拓扑图中PC7机的HTTP客户端和FTP客户端进行验证。

下面说明在eNSP模拟环境下防火墙对HTTP和FTP访问的状态检测的验证。

(1)在服务器WWW3上开启HttpServer和FtpServer。

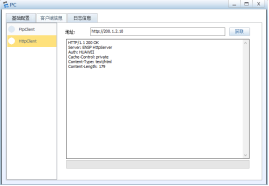

(2)在PC7中,选择HttpClient进行连接测试。在地址栏出入 http://200.1.2.10/。然后选择获取,测试结果如图所示。

图 防火墙HTTP访问检测

注意:http协议属于单通道应用层协议,AR路由器和防火墙只要配置允许Http协议通过,则防火墙功能通过状态检测,HTTP访问即可成功。

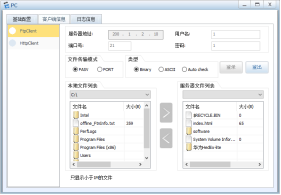

(3)在PC7中,选择FtpClient进行连接测试,在服务器地址栏输入200.1.2.10,然后选择登录,测试结果如图所示。

图 防火墙FTP检测示例

注意:FTP协议属于多通道应用层协议,AR路由器和防火墙如果仅配置允许FTP协议通过,但由于FTP协议会开启另外的数据通道,而简单状态检测,无法保证访问成功,需要开启ASPF检测功能对FTP进行应用层状态检测,才能确保FTP访问成功。

-1.1 计算机网络基础

-1.3 网络路由技术

-1.4 局域网技术

-1.5 ACL技术

-1.6 NAT技术

-第1章作业:计算机网络互联基础

-2.1 高级VLAN技术

-第2章作业:局域网高级技术

-(3.4-3.8) 各类网络互联实践-拓扑图及初始配置

--(3.4-3.8)-1 各类网络互联配置实践-拓扑图构建

--(3.4-3.8)-2 各类网络互联配置实践--初始配置

-3.4 X.25 网络

-3.6 FR网络

-3.7 ATM网络

-3.8 SDH网络

-第3章作业:城域网和广域网技术

-4.4 OSPF 路由协议

-4.5 ISIS路由协议

-第4章作业:内部路由技术

-5.4 BGP路由配置实践

-第5章作业:外部路由协议

-6.6 路由控制实践

-第6章作业:路由控制技术

-7.3 出口选路控制实践

-第7章作业:出口选路控制

-8.3 VRRP技术及其实践

-第8章作业:网络可靠性技术

-9.4 防火墙配置示例

-第9章作业:防火墙技术

-期末考试题01